En las redes empresariales, las ACLs estándar y extfinalidas (listas de Control de acceso) se utilizan para filtrar el tráfico y proteger la red de ataques de acceso no autorizado y suplantación de Control. Sin embargo, los ACLs tradicionales tienen una limitación - no hacen un seguimiento del estado de conexión. Esto significa que si alguien dentro de la red envía tráfico a Internet, se hace difícil permitir de forma segura el tráfico de retorno de nuevo en la red sin comprometer la seguridad de la red. Las ACLs tradicionales también consumen mucha memoria porque requieren múltiples combinaciones estáticas de flujo entrante y saliente con múltiples criterios de coincidencia. Para abordar este problema, Cisco ha introducido la característica ACL reflexiva en los interruptcatserie 9000 a partir de la liberación IOS-XE 17.10.1. Esta característica proporciona un comportamiento de estado a la lista de acceso, mejorando la seguridad y eficiencia de la red.

Lista de acceso

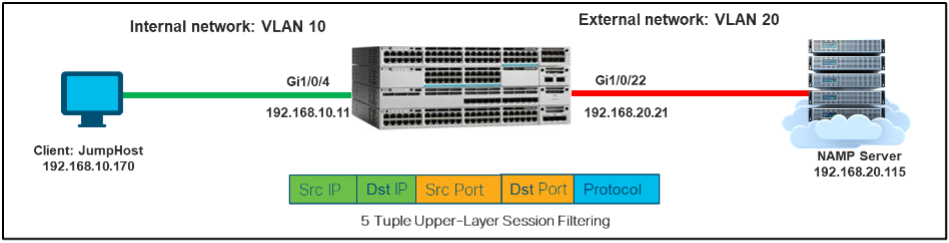

Ahora, let's examinar la disposición de red que se muestra más arriba. Imagine que hay dos redes: la red interna (192.168.10.0) y la red externa (192.168.20.0). Let's considera una situación en la que un dispositivo dentro de la red interna necesita conectarse a un servidor en la red externa, y otro dispositivo quiere acceder al servidor a través de la web.

Para lograrlo, necesitamos establecer listas de acceso ampliadas. Estas listas de acceso deben configurarse en la interfaz entrante del conmutador de frontera. Su propósito es permitir que la "red" Tráfico desde el servidor para llegar al dispositivo en la red interna.

interruptor#Conf t

IP access-list extended ACL_inbound

Permiso TCP host 192.168.10.170 host 192.168.20.115 eq www

Deny IP any any

end

interruptor#Conf t

Interfaz GigabitEthernet1/0/4

No switchport

Dirección IP 192.168.10.11 255.255.255.0

end

interruptor#Conf t

Int gi1/0/22

No switchport

Dirección IP 192.168.20.21 255.255.255.0

Grupo de acceso IP ACL_inbound in

end

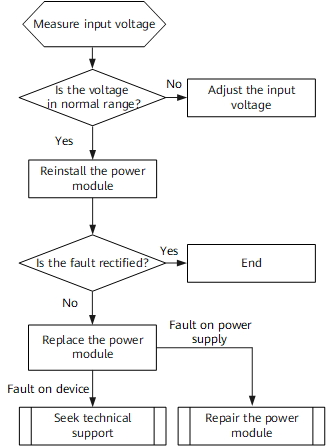

El ACL configurado anteriormente que se aplica a un host en la red parece estar bien. Pero una cosa a considerar, no será posible en una red a gran escala. para conectarse al servidor Web o realizar un simple ping, es necesario permitir que todas las respuestas WWW/ICMP regresen a estos dispositivos o servicios. Estas declaraciones están siempre activas, por lo que un hacker puede usarlas para lanzar un ataque de denegación de servicio (DoS) en la red. Debe incluirlos en la ACL extendida, lo que ayudará a incrementar la memoria TCAM que el conmutador puede usar.

Acceso reflexivo List

El ACL reflexivo funciona de una manera única al permitir un filtrado bidireccional. Permite que el tráfico de retorno de las conexiones que comenzaron desde dentro de la red vuelva a entrar. ACLs reflecniegan el tráfico que se origina desde fuera de la red y trata de conectarse a los recursos internos.

Cada vez que un dispositivo interno establece una conexión con el mundo exterior, se crea una entrada temporal. Esta entrada temporal permite que el tráfico de regreso para esa sesión pase a través del interruptor de frontera y crea entradas temporales en el filtro entrante.

Configuración reflexiva del ACL como ejemplo :

Configurar la lista de acceso reflexivo en la interfaz de salida!

interruptor#Conf t

IP access-list extended ACL_out

Permit TCP host 192.168.10.170 host 192.168.20.115 eq www reflect R1 timeout 100

! Donde R1 es el nombre de la lista de acceso reflexivo!

¡El tiempo de espera de 100 es para poner un temporizen las entradas temporales creadas!

Deny IP any any

end

interruptor#Conf t

Int g1/0/4

Dirección IP 192.168.10.11 255.255.255.0

Grupo de acceso IP ACL_out in

end

¡Configure la lista de acceso reflexivo en la interfaz entrante!

interruptor#Conf t

IP access-list extended ACL_in

evaluate R1

Deny IP any any

end

interruptor#Conf t

Int g1/0/22

Dirección IP 192.168.20.21 255.255.255.0

Grupo de acceso IP ACL_in in

end

Cuando se utiliza ACL con "reflect" ACL, las entradas temporales se crean para permitir el tráfico inverso. Estas entradas sólo se activarán si existe una ACL con un "assess" ACL aplicado en la dirección opuesta.

ACL reflexivo ofrece varias ventajas para las redes empresariales. Proporciona filtrado de estado, que es más difícil de falsiporque se deben cumplir múltiples criterios de filtro antes de que un paquete sea permitido. También utiliza filtros temporales que se eliminan una vez que una sesión ha terminado, reduciendo la ventana de tiempo para posibles ataques de hackers.

Hay beneficios adicionales al usar listas de acceso reflexivas. Es fácil de implementar y configurar, mientras que proporciona un mayor control sobre el tráfico externo debido a su naturaleza de estado. Esta característica está disponible en todos los interruptcat9000 con IOS-XE 17.10.1 (y posteriores) instalados.

Si tiene más preguntas sobre los routers cisco y los switches cisco . Puede ponerse en contacto con us www.hi-network.comRe88pl99ace1 (Email: [email protected] (en inglés))

Etiquetas calientes:

interruptores

Etiquetas calientes:

interruptores